Krypto-Trader verliert 50-Mio.-USD nach Address-Poisoning-Angriff

Ein Krypto-Händler hat 50 Mio. USD in Tethers USDT verloren, nachdem er Opfer eines ausgeklügelten „Address-Poisoning“-Angriffs geworden ist.

Am zwanzigsten Dezember berichtete die Blockchain-Sicherheitsfirma Scam Sniffer, dass der Angriff begann, nachdem das Opfer eine kleine Test-Transaktion über 50 USD an die eigene Adresse gesendet hatte.

So lief der Address-Poisoning-Betrug ab

Diese Vorsichtsmaßnahme ist bei Tradern üblich, um zu prüfen, ob sie Geld an die richtige Adresse schicken.

Allerdings wurde diese Aktivität von einem automatischen Skript des Angreifers erkannt, der daraufhin sofort eine „gefälschte“ Wallet-Adresse erzeugte.

Die gefälschte Adresse sieht am Anfang und am Ende genauso aus wie die echte Zieladresse. Die Unterschiede sind nur in der Mitte der Zeichenkette zu finden, sodass der Betrug auf den ersten Blick schwer zu erkennen ist.

Der Angreifer schickte dann eine winzige Menge Krypto von der gefälschten Adresse an die Wallet des Opfers.

Dadurch tauchte die betrügerische Adresse in der Transaktionshistorie des Opfers auf, wobei viele Wallets nur verkürzte Adressdetails anzeigen.

Das Opfer hat sich auf die abgekürzte Darstellung verlassen, die Adresse aus der Historie kopiert und den gesamten Betrag transferiert, ohne die ganze Zeichenfolge zu überprüfen. So landeten 49.999.950 USDT anstatt in der sicheren eigenen Wallet direkt beim Angreifer.

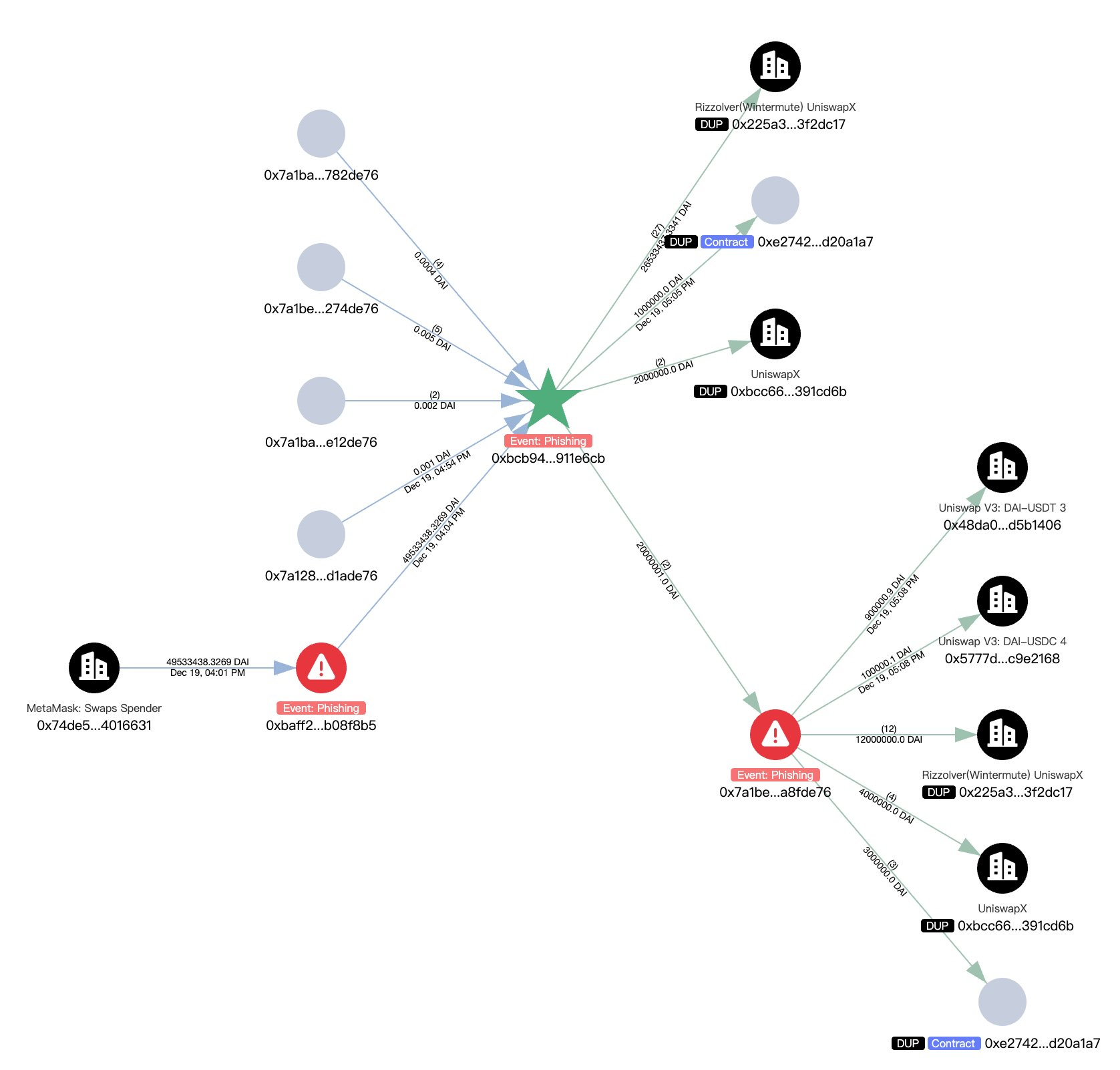

Nachdem die Gelder angekommen waren, handelte der Angreifer schnell, um die Einziehung der Vermögenswerte zu verhindern. Laut On-Chain-Daten hat er die gestohlenen USDT, die vom Herausgeber eingefroren werden können, sofort über MetaMask Swap in den Stablecoin DAI getauscht.

Angreifer versucht, die Transaktionsspuren zu verschleiern. Quelle: Slowmist

Angreifer versucht, die Transaktionsspuren zu verschleiern. Quelle: Slowmist

Der Angreifer wandelte die Gelder dann in etwa 16.680 ETH um.

Um die Spuren noch besser zu verwischen, schickte er die ETH anschließend zu Tornado Cash. Dieser dezentrale Mischdienst sorgt dafür, dass die Verbindung zwischen Absender und Empfänger unsichtbar wird.

Opfer setzt 1-Mio.-USD-Belohnung aus

Das Opfer versuchte, die Token zurückzuerhalten, und schickte eine On-Chain-Nachricht. Darin bot es eine White-Hat-Prämie von 1 Mio. USD an, wenn der Angreifer 98 Prozent der gestohlenen Token zurückgibt.

Die Nachricht warnte, dass das Opfer „unermüdliche“ rechtliche Schritte einleitet, falls der Angreifer nicht innerhalb von 48 Stunden reagiert.

Dieser Fall zeigt erneut, dass es eine Schwachstelle darin gibt, wie digitale Krypto-Wallets Transaktionsinformationen anzeigen. Angreifer nutzen Verhaltensweisen der Nutzer aus und nicht etwa Schwächen der Blockchain selbst.

Sicherheits-Analysten warnen immer wieder: Weil Krypto-Wallet-Anbieter lange Adressen aus Design- und Nutzbarkeitsgründen abkürzen, bleibt das Risiko bestehen.

Wenn dieses Problem nicht gelöst wird, werden Angreifer wohl weiterhin darauf setzen, dass Nutzer nur die ersten und letzten Zeichen einer Adresse überprüfen.

Der Beitrag Krypto-Trader verliert 50-Mio.-USD nach Address-Poisoning-Angriff erschien zuerst auf BeInCrypto - Krypto News.

Das könnte Ihnen auch gefallen

WLFI-Freeze verfolgt Justin Sun drei Monate nach problematischem Token-Launch

Trauer um Sebastian Hertner: Bei Sessellift-Unfall verstorbener Deutscher ist Ex-Fußballprofi