求職面試竟是北韓駭客陷阱!PurpleBravo入侵逾3,100個IP地址,AI與加密貨幣公司成最大獵物

與北韓有關的駭客組織透過假冒求職面試與技術招募流程,對人工智慧、加密貨幣與金融產業發動大規模網路攻擊,受影響的 IP 位址超過 3,100 個,引發全球企業高度警戒。 (前情提要:北韓駭客 2025 年盜竊創紀錄:竊取 20.2 億美元加密貨幣,洗錢周期約 45 天) (背景補充:Chainalysis報告:北韓駭客2025年盜走20億美元加密資產,Bybit成最大受害者) 與北韓有關的駭客組織近期再度展開新一波網路攻擊行動,透過假冒求職面試與技術招募流程,對全球人工智慧(AI)、加密貨幣及金融服務相關企業發動滲透,受影響的網路 IP 位址超過 3,100 個,顯示其行動規模與精密程度持續升高。 根據威脅情報公司 Recorded Future 旗下 Insikt Group 的最新研究,這起行動由被稱為 PurpleBravo 的駭客團隊主導。該組織被認為與北韓網路部隊存在關聯,過去一年曾涉入多起加密貨幣竊案,累計非法所得高達數十億美元。 假面試真攻擊,求職流程成為滲透入口 資安研究人員指出,PurpleBravo 採用一種名為「傳染式面試(Contagious Interview)」的手法,駭客假扮為科技公司或加密貨幣企業的招募人員,主動聯繫工程師與開發者,邀請其參與技術面試。 在面試過程中,受害者往往被要求檢視程式碼、複製 GitHub 倉庫,或執行特定的開發任務。然而,這些看似正常的測試內容,實際上暗藏惡意程式碼。一旦在企業電腦上執行,便可能讓駭客取得進一步的系統存取權限,風險不僅限於個人帳戶,還可能擴散至整個組織內部網路。 攻擊遍及多地,科技與金融成主要目標 Insikt Group 表示,在監測期間,至少有 3,136 個 IP 位址成為攻擊目標,已確認的受害組織超過 20 家,分布於南亞、北美、歐洲、中東與中美洲等地區。 研究指出,這類攻擊特別偏好鎖定掌握大量數據、資金流動頻繁的產業,包括 AI 研發公司、加密貨幣交易相關企業,以及金融服務機構,顯示駭客的目標不僅是情資竊取,也可能與資金掠奪或長期滲透有關。 多重假身分與惡意工具,手法持續進化 資安單位同時發現,該駭客行動使用多個假身分,常自稱來自烏克蘭,並透過 GitHub、LinkedIn、Upwork 等平台接觸求職者,以提高可信度。背後則搭配多款跨平台惡意軟體,用來竊取瀏覽器帳密、Cookie,甚至進行遠端控制。 此外,研究人員也警告,駭客已開始利用經過「改造」的開發工具,例如遭植入後門的 Visual Studio Code 專案,只要使用者在授權信任後開啟專案,就可能在不知情的情況下執行惡意指令。 專家提醒:求職與開發流程需提高警覺 資安專家提醒,隨著遠端工作與線上招募成為常態,駭客正積極將「求職流程」武器化。工程師與企業在面對陌生的招募邀請、程式碼測試或專案合作時,應特別留意來源真實性,避免在公司設備上隨意執行未經驗證的程式碼,以降低遭受組織層級攻擊的風險。 相關報導 安全公司:北韓駭客已滲透 15~20% 加密貨幣企業 DWF Labs傳遭北韓駭客洗劫4,400萬美元卻隱瞞至今!ZachXBT:一點都不令人意外 ZachXBT全文:反駭北韓駭客設備後,我明白了他們的「工作」模式〈求職面試竟是北韓駭客陷阱!PurpleBravo入侵逾3,100個IP地址,AI與加密貨幣公司成最大獵物〉這篇文章最早發佈於動區BlockTempo《動區動趨-最具影響力的區塊鏈新聞媒體》。

您可能也會喜歡

YouTube 宣布 2026 將導入創作者 AI 分身 影音與遊戲創作全面 AI 化

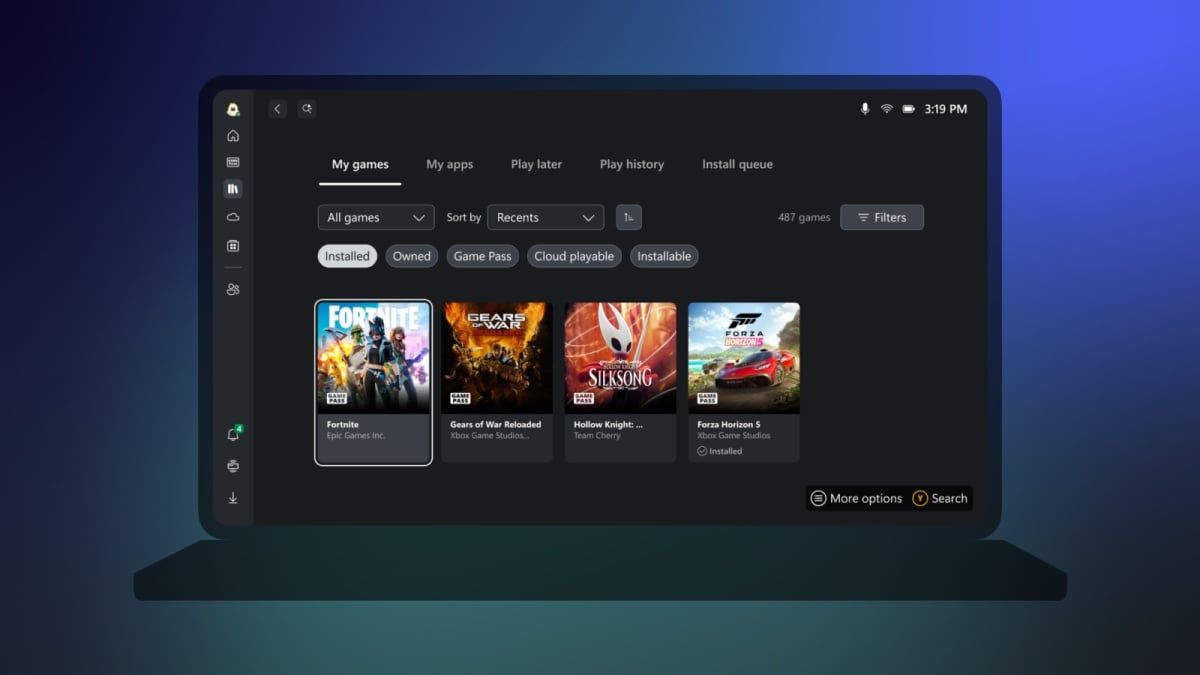

微軟 Xbox App 支援 Windows on Arm 擴大遊戲生態系